Die neue Ausgabe der OWASP Top 10 ist da – und sie stellt eine sinnvolle Überarbeitung dar, die den Fokus der Anwendungssicherheit verschiebt. Was bedeutet das für Unternehmen, Entwickler:innen und bestehende Security‑Strategien?

OWASP Top 10 2025: Weiterhin erste Anlaufstelle für Websicherheit

Die OWASP Top 10 gelten seit über zwei Jahrzehnten als der weltweit wichtigste Orientierungsrahmen für die Anwendungsentwicklung . Sie liefern Entwickler:innen, Architekt:innen und Security‑Teams eine gemeinsame Sprache, um Risiken zu bewerten, Schulungen zu planen und Tools zu priorisieren. Die achte Ermittlung der Top 10 erfolgte durch die Analyse von Daten aus verschiedenen Quellen, darunter Sicherheitsvorfälle, Umfragen sowie Fachliteratur. Ein Team aus Branchenexpert:innen bewertet die Bedrohungen nach ihrer Relevanz und Häufigkeit. Dadurch wird die Liste auch für Entscheider:innen zu einem unverzichtbaren Werkzeug.

Mit der 2025er Version hat die OWASP nun eine überarbeitete Fassung vorgestellt , die auf der Analyse von 500.000 Schwachstellen aus produktiven Umgebungen basiert. Im Zentrum stehen diesmal Themen, die in modernen Cloud‑, API‑ und Container‑Landschaften den Unterschied zwischen „sicher“ und „verwundbar“ ausmachen: fehlkonfigurierte Systeme, fehlende Integritätsmechanismen und unzureichende Erkennung von Angriffen. Dies bedeutet einen Paradigmenwechsel:

„Die Bedrohungen verschieben sich von klassischen Injection‑Fehlern hin zu Integrität, Lieferketten und API‑Schnittstellen.“(OWASP Top 10 2025 Introduction)

Doch wie können Unternehmen auf diese neuen Erkenntnisse reagieren?

Security‑Policies, Trainings und CI/CD‑Pipelines orientieren sich zur Zeit noch an den 2021er Kategorien.

Für uns in der viadee lautet die zentrale Aufgabe also: verstehen, was sich ändert, und gezielt handeln – ohne Entwicklungsprozesse zu lähmen.

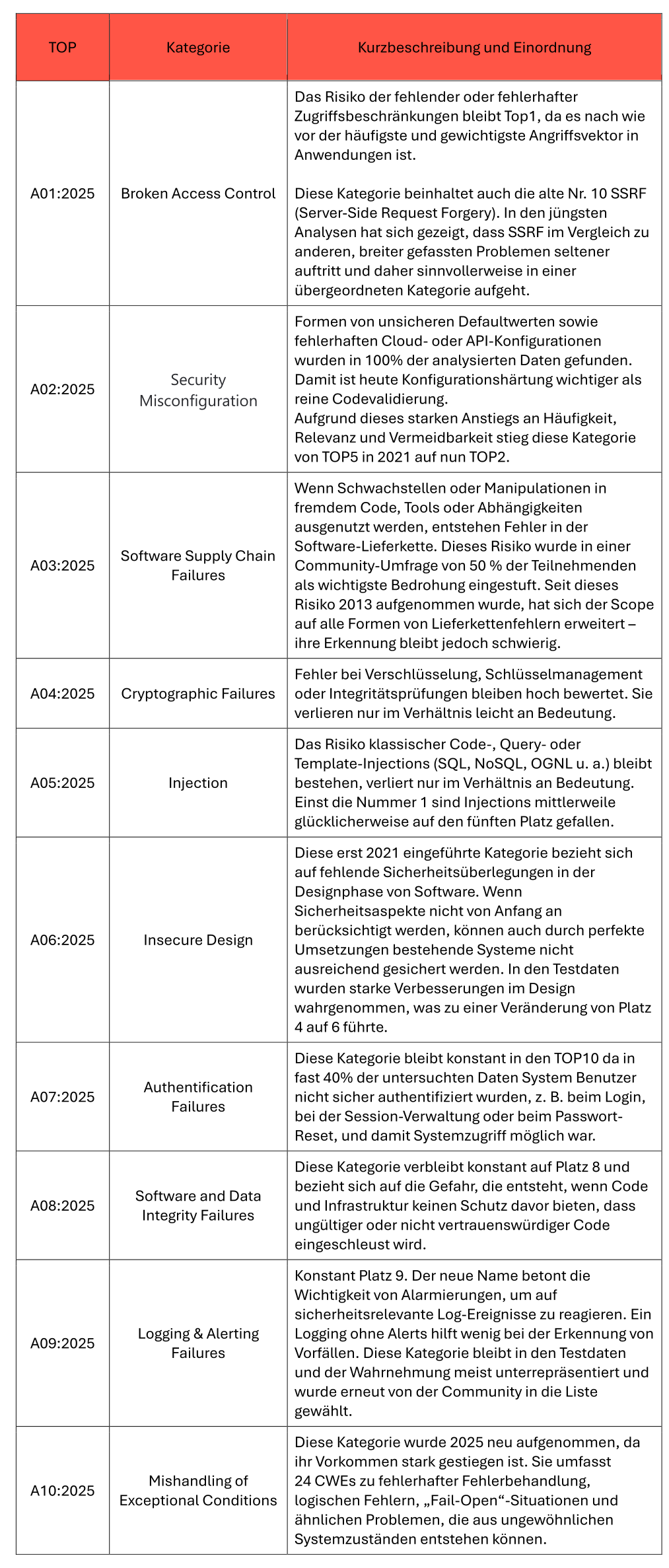

Überblick: Was sich in den OWASP Top 10 2025 verändert hat

Die neue TOP 10 Liste wurde am 02.01.2026 final vorgestellt:

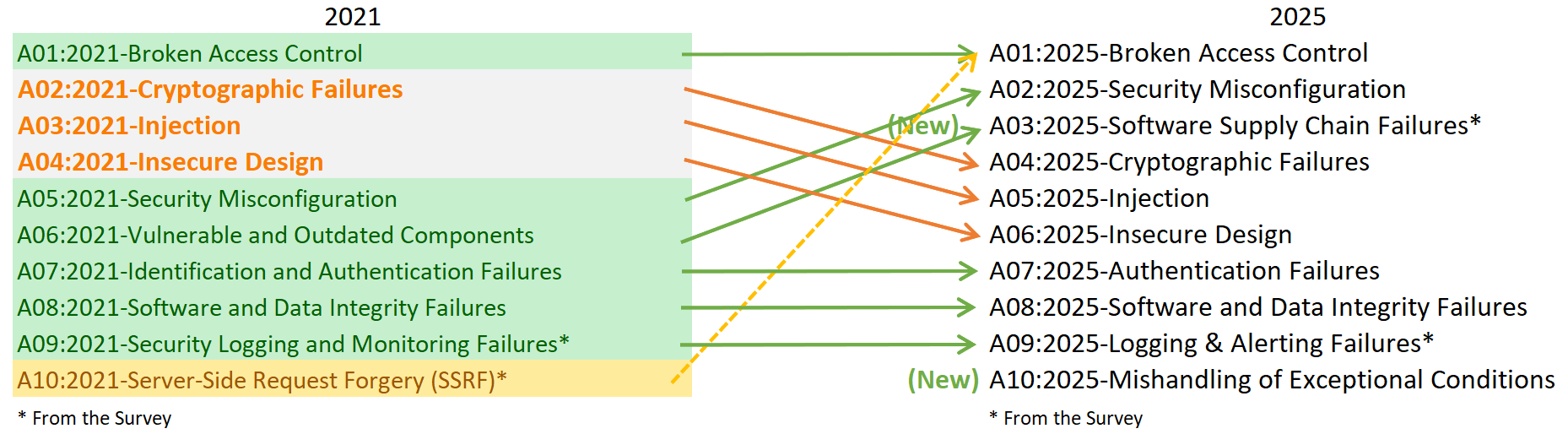

Wie in der folgenden Grafik dargestellt, wurden bestehende Kategorien erweitert. Einige Bedrohungen wurden überarbeitet oder neu kategorisiert, um der dynamischen Bedrohungslandschaft gerecht zu werden.

Praxisbeispiele: OWASP 2025 im Unternehmenskontext

Beispiel zu (A02:2025): Fehlkonfiguration in Cloud‑Umgebungen

Ein Kubernetes‑Cluster nutzt ein offenes Dashboard mit Standard‑Credentials. Ein externer Scan findet den Port, liest Pod‑Informationen – und gewinnt dadurch Zugang zu internen APIs. Es besteht das Risiko, dass sensible Metadaten (z. B. Secrets oder IAM‑Tokens) offengelegt werden.

Als Gegenmaßnahmen gilt es:

Standard‑Zugänge deaktivieren und Secrets sichern (z. B. via Vault)

CloudConfig‑Scanner (kics, tfsec) in CI/CD integrieren

Hardening‑Guidelines (CIS Benchmarks) anwenden

Beispiel (A03:2025): Software Supply Chain Failure

Angriffe auf die Software Lieferketten stehen zunehmend im Fokus. Diese Angriffe können durch Kompromittierungen von Drittanbietersoftware, -services oder -komponenten erfolgen. Ein klassisches Problem sehen wir zunehmend bei automatisierten Builds: Eine Dependency (z. B. npm‑ oder Python‑Package) wird kompromittiert und bringt manipulierten Code in den Build.

Ein Beispiel hierfür ist npm, wo kürzlich ein Wurm hunderte Pakten infizierte und Infostealer für Windows, macOS und Linux in Pakten auf npm gefunden wurden.

Unsere Empfehlung lautet hier eine SBOM (Software Bill of Materials) zu generieren und insbesondere durch ein Pinning der Versionen aktiv ein Gleichgewicht zwischen Stabilität und Aktualität zu schaffen. Um die Sicherheit und Integrität von Software- Abhängigkeiten zu überwachen gilt es ein Tool wie bspw. OWASP Dependency-Track in die CI-Pipelines einzubinden.

Praktische Handlungsempfehlungen

Die Aktualisierung der OWASP Top 10 macht deutlich, dass Unternehmen spätestens nun spezifische Maßnahmen ergreifen sollten. Im Folgenden finden Sie einige Handlungsempfehlungen:

Überarbeiten Sie Ihre bestehenden Risikobewertungen um die neuen Bedrohungen zu berücksichtigen.

Überprüfen Sie mittels einer GAP-Analyse, welche vorhandenen Policies und Tests die neuen Risiken bereits adressieren. Welche fehlen?

Etablieren Sie Security Champions in Ihrer Organisation um eine proaktive Sicherheitskultur zu fördern.

Integrieren Sie Sicherheitsüberlegungen frühzeitig in den Entwicklungszyklen (z.B. DevSecOps). Übernehmen Sie beispielsweise die neuen OWASP Kategorien in Threat‑Modeling, Code‑Review‑Templates und Testing‑Gates.

Integrieren Sie Integrity-Prüfungen in Ihre Build‑Pipelines.

Aktualisieren Sie Schulungsprogramme und -inhalte regelmäßig, um die neuen Risiken zu adressieren und die Sensibilisierung für Sicherheitsfragen zu fördern. Entwickler:innen können beispielsweise an realen Beispielen der neuen Top 10 geschult werden.

Testen Sie neue OWASP‑Kategorien mindestens in einem Limited‑Scope‑Audit.

Fazit

In einer sich ständig weiterentwickelnden Welt helfen Formate wie die OWASP Top10, dem stetigen Wandel zu begegnen und die Resilienz von Unternehmen zu stärken.

Unternehmen sind aufgefordert, ihre Sicherheitsstrategien regelmäßig zu überprüfen, Blind-Spots zu ermitteln und neue Technologien sowie Sicherheitsmethoden pro-aktiv zu integrieren. Nur so kann der wahrgenommene Sicherheitsverlust in der digitalen Welt minimiert werden und die Chance ergriffen werden Security-by-Design wirklich durchgängig zu verankern und zu leben.

Sie möchten weitere Informationen zu den OWASP Top 10 2025?

- Wird Security-By-Design noch nicht in allen Projekten gelebt: Unsere Schulung “Sichere IT-Architekturen” hilft Ihnen und Ihren Architekten bei der Umsetzung von Security-by-Design.

- Für die konkrete Umsetzung, Projektbegleitung, Security Tests und DevSecOps stehen unsere IT-Security-Experten zur Verfügung.

- Schulungen wie unser Seminar “IT-Sicherheit für Führungskräfte” helfen Führungskräften und IT-Entscheider:innen, ihr Wissen über aktuelle Bedrohungen zu verbessern und Prozesse zur Reduzierung dieser Risiken kennenzulernen.

Weitere Infos des OWASP Projektes gab es beim letzten German OWASP Day insbesondere im “Vortrag Aktuelle Informationen und Insights zum Projekt”.

Außerdem vertieft der aktuelle BSI-Jahresbericht 2025 aus Sicht der Bundesregierung die Einordnung der Bedrohungslage.

Bei Fragen und Beratungsbedarf können Sie gerne Kontakt zur viadee Unternehmensberatung aufnehmen- Lassen Sie uns gemeinsam Ihre Sicherheitsarchitektur analysieren – vom Code über die Cloud-Pipeline bis zur Governance.