Methodik

Als Kunde haben Sie einen Anspruch darauf, dass alle wesentlichen Aspekte wie vereinbart geprüft werden. In Kundenprojekten und auch internen Projekten haben wir gute Erfahrungen mit einer strukturierten Vorgehensweise mit explorativen Anteilen gesammelt.

Gemeinsam wählen wir eines der beiden etablierten Verfahren:

Somit haben Sie die Gewissheit, dass wesentliche Aspekte wie z.B. Authentifizierung und Autorisierung explizit beleuchtet werden und auch Sicherheitsaspekte abseits des üblichen Weges betrachtet werden.

Zielgerichtete Analyse

Für unsere Sicherheitsexpert:innen sind Pentests weit mehr als reine Port-Scans und das Ausführen von vorgefertigten Skripten und Standard-Tools gegen eine Testumgebung. Durch unsere jahrelangen und vielfältigen Projekterfahrungen im Bereich der Individual-Softwareentwicklung können wir gezielt Bereiche in ihrer Anwendung untersuchen, die anfällig sind für Schwachstellen und somit zu einer potenziellen Sicherheitslücke werden können.

Generell kann ein Pentest in drei unterschiedlichen Ausprägungen durchgeführt werden.

Ein Black-Box-Test bietet reale Bedingungen, wie bei einem Angriff durch Angreifer, da weder der Quellcode noch Informationen zur Systemumgebung bekannt sind.

Bei einem Grey-Box-Test erhalten unsere Tester:innen vorher z.B. einen Einblick in die Fachlichkeit und Funktionen des Systems sowie dessen Laufzeitumgebung. Der Quellcode steht den Pentester:innen hingegen nicht zur Verfügung.

Für einen White-Box-Test erweitert sich der Wissensvorsprung für unsere Mitarbeiter:innen durch die Bekanntgabe des Quellcodes und Architektur- sowie Dokumentationsunterlagen. Ein dediziertes Secure Code Review findet nicht statt.

Bei einem Grey-Box Test und vor allem beim White-Box Test profitieren Sie von der Entwicklungserfahrung unserer Tester:innen. Der Test wird deutlich effizienter, bzw. im verfügbaren Zeitraum erreichen wir eine bessere Testabdeckung.

Fachliches Verständnis

Aus langjähriger Erfahrung wissen wir, dass insbesondere fachliche Sicherheitslücken („business flaws“) wie z.B. das Ausführen von unzulässigen fachlichen Funktionen an bestimmten Stellen im Geschäftsprozess, im Betrieb gravierende Auswirkungen haben können. Aus diesem Grund stimmen wir uns mit Ihren Fachexpert:innen der Anwendung ab und legen einen besonderen Wert auf die Prüfung derartiger fachlicher Szenarien.

Umfang und Inhalt

Zunächst legen wir gemeinsam mit Ihnen die Ziele und den Umfang und Inhalt des Sicherheitstests fest.

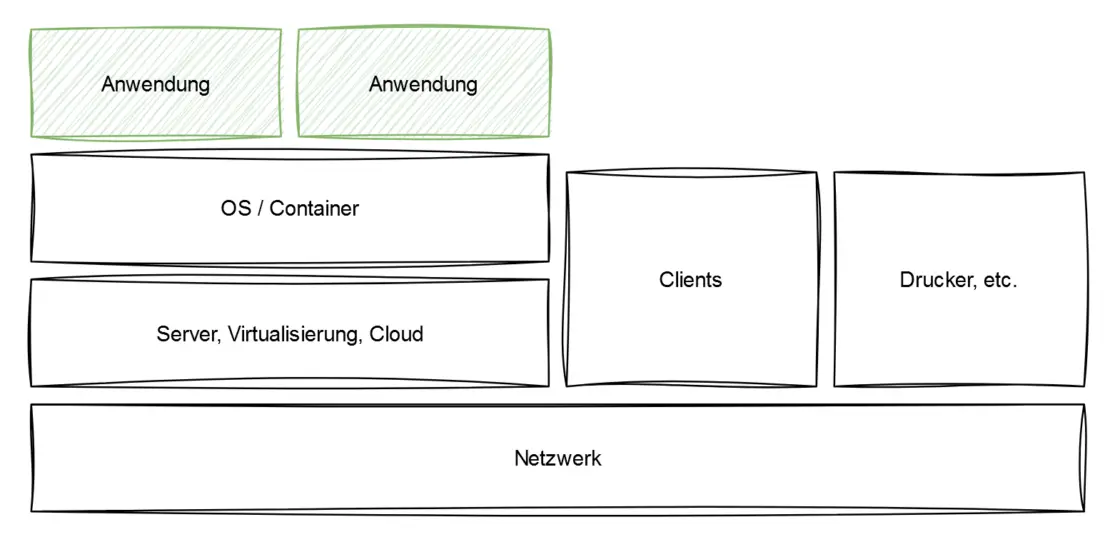

Soll eine einzelne Anwendung oder ein Zusammenspiel aus verschiedenen Anwendungen betrachtet werden? Liegt der Fokus auf der sicheren Konfiguration von Containern und Betriebssystemen? Soll die korrekte Konfiguration von Virtualisierungslösungen, wie VMWare oder HyperV, und Cloudplattformen, wie Kubernetes, Openshift, AWS, GCP oder Azure, geprüft werden oder gar eine Prüfung des gesamten Unternehmensnetzwerks stattfinden?